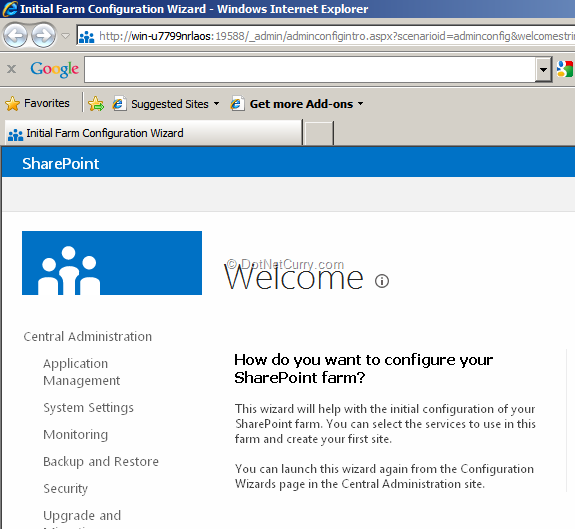

Basic Security Configuration (level CCNA nih)

Basic Security Configuration (level CCNA nih)

1. Securing Access to Console (akses switch via console port…ada di belakang switch)

efeknya…ketika kita colok kabel console ke switch trus login via hyper terminal (XP) ato putty

settingan ini juga bisa di terapkan di Router

settingan ini juga bisa di terapkan di Router

2. Securing Remote Connection (Telnet)

sebelumnya itu

switch harus punya IP dulu (ip virtual alias “int vlan [nomor vlan]” untuk layer 2 switch, layer 3 switch uda bisa ip fisik)

angka

0 4 maksudnya kita mengijinkan ada 5 sesi telnet (0,1,2,3,4)

klo kita liat diatas2 tadi…

line console 0, emang

port console cuma ada 1…kecuali

untuk switch catalyst 4000 series (ato nexus) ke atas yang udah modular

(yang bisa di bongkar-pasang) yang bisa lebih dari 1 console port

kita tes ping lalu telnet

eala…lupa

set password untuk priviledge

wkwkw…sekalian dah

3. Securing Priviledge Access (access to global config and to show current running config)

salah satu aja, klo di input 2-2 nya…yang paling secure yang dianggep (

secret lebih secure)

Pada gambar diatas…ketikan pertama gw pake “cisco”, ketikan kedua gw pake “disco”

“

kog ga keliatan sih man?? ”

“

emang gitu…mencegah orang ngintip, bahkan ga ada bintang2 nya dilayar pas kita ngetik”

ga percaya klo secret lebih secure?!?…kita liat running config nya

noh…bahkan ketika di show run, yang “disco” di enkripsi

settingan ini (securing telnet/remote connection dan priviledge) juga bisa di terapkan di Router

“

eh man…bisa ga kita pake username ama password??”

“

bisa… ”

keyword nya

login local,

JANGAN LUPA setting username password nya juga yah…

kalo mau juga kita bisa pake

username [nama] secret [password-nya] biar lebih secure

efek nya seperti gambar dibawah

di

line vty juga bisa login local (jadi telnet nya pake username password)

tapi masalahnya…

Telnet itu plain text, alias klo ada orang yang punya software buat baca packet data (kek wireshark), kebaca itu ketikan2 kita

Gambar diatas klo pake Telnet biasa, supaya lebih secure…kita pake

Secure Shell (SSH)

capture-an wireshark nya ada ga ?!? ga ada…hehehe, ude…lu percaya aja ama Cisco…hahahahah (maksa)

capture-an wireshark nya ada ga ?!? ga ada…hehehe, ude…lu percaya aja ama Cisco…hahahahah (maksa)

Yang penting adalah command

transport input ssh nya

Optional:

- Create domain name

- Crease RSA Encryption type (crypto key generate rsa)

- Create ssh version 2 (version 1 banyak security vulnerabilities-nya)

- Jangan lupa create username dan password

“

Trus bisa ga kita kontrol ip mana aja yang bisa telnet…???”

“

Bisa…”

nah, di Cisco itu ada 16 tingkatan priviledge alias hak akses (0-15)

priviledge level 15 bisa execute all command, priviledge 1 cuma bisa di user exec mode (

router> ato

switch>)

sisanya….kaga tau gw…hahaha

cara settingan nya juga banyak…”

user dengan priviledge level 5 bisa ketik show ip route, ato setting ip address, ato create vlan…dll” (ga gw sebutin disini…ke cover nya di CCNA/CCNP Security klo ga sala)

“

trus…bisa ga, username dan password nya di server tertentu, ga di switch/router…klo itu switch/router ketembus kan bahaya”

“

bisa…nanti gw jelasin dibawah2”

********************************************

Advanced Security Configuration (CCNA-to-CCNP Level)

setelah Console, Priviledge, dan Telnet kita protect…kita akan protect port2 nya

1. Protecting Port-Security (CCNA Level)

contoh kita mo securing switchport FastEthernet 0/1 untuk accept

mac-address tertentu (itu mac-address di registrasikan ke switch dulu

tentunya)

Ups…untuk konfigurasi port security…mode port nya

GA BOLEH AUTO (DYNAMIC) , harus di set

access ato

trunk

WOI INI KENAPA LAGI !?!?

WOI INI KENAPA LAGI !?!?  di Switch Layer 3

di Switch Layer 3, kita harus define manual untuk

trunk encapsulation nya, mau

ISL (obsolete, ga kepake lagi…bit size untuk frame header nya gede soalnya) ato dijadiin

dot1q (802.1q)

ya kalo ga mau repot…jadiin

mode access aja

nah…baru mau deh dia dikasi port security (rada2 emang nih switch layer 3)

settingan lengkapnya:

Penjelasan:

Verifikasi

- coba ganti alat yang kecolok di port Fa0/1 dengan yang lain (hasil nya pasti RTO-Request Time Out)…

- show port-security (untuk ngeliat port2 mana aja yang dikasi security)

- show port-security interface [port] (untuk ngeliat secara spesifik security disebuah port)

- show port-security address (untuk ngeliat mac-address apa aja yang ke-register/kecatet di switch)

- yang terakhir adalah…gw males kasih screenshotnya, haha

===================================================

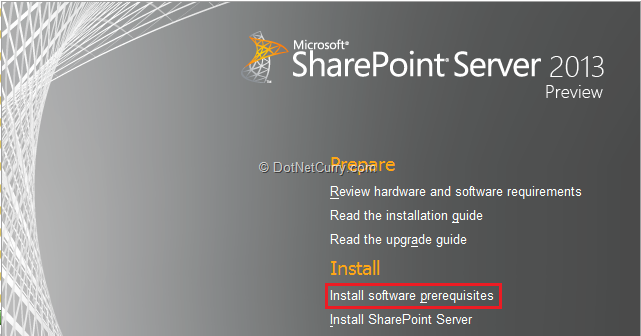

2. Securing Switch with AAA Server (jadi username dan password di-store disono)

nah…ini dia yang kita bahas diatas tadi

kali ini gw pake

packet tracer (gw ga ada AAA server dan ga bisa konfig nya T____T)

contoh PC0 mo telnet ke Switch (tapi username password di store/simpen di server)

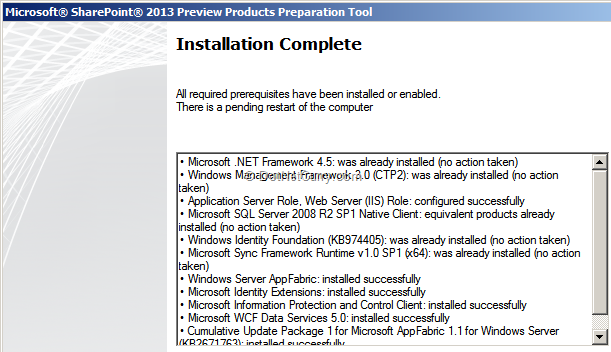

Penjelasan:

- command aaa new-model untuk ngasi tau si switch/router bahwa kita pake AAA server untuk urusan username password (yang terbaru adalah yang new-model)

- aaa authentication login [nama otentikasi] group [radius apa tacacs+] untuk ngasi tau switch/router klo kita pake AAA tipe TACACS+ (ato radius)

- tacacs-server host 10.1.1.1 key [password untuk koneksi Switch/Router ke Server] untuk ngasi tau dimana itu server berada

- login authentication [nama otentikasi] untuk ngasi tau bahwa untuk telnet pake otentikasi yang uda dibikin

settingan server dipacket tracer nya ya kayak diatas ini

settingan ini juga bisa di terapkan di Router

settingan server dipacket tracer nya ya kayak diatas ini

settingan ini juga bisa di terapkan di Router

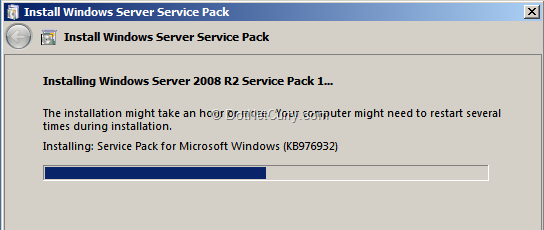

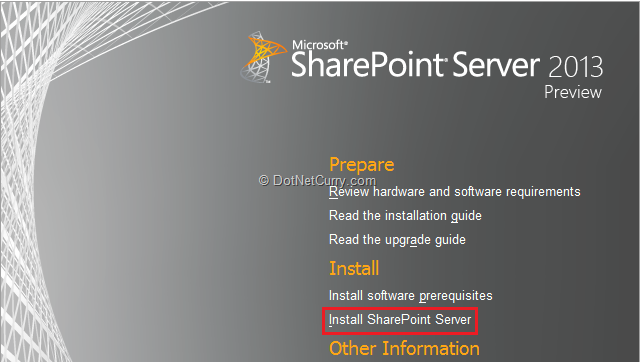

settingan aslinya ya tergantung OS nya…Windows Server 2008 kah? 2008 R2 kah ? Linux Red Hat kah ?

(untung aja packet tracer bisa setting Switch/Router konek ke AAA Server)

cari aja di google…apa itu AAA server beserta tipe2 nya

ato cara setting AAA server on linux/windows/solaris

(

kebanyakan klo mo jelasin disini)

berikut gambaran lengkap dari e-book

Implementing Cisco Switched Networks

Penjelasan:

- ketika kita ketik aaa new-model, username password local (yang di taro di startup config switch/router) ga berlaku lagi

- konfigurasi diatas adalah konfigurasi dengan Radius AAA server,

dimana kita harus nentuin port (biasanya sih 1645 port nya…kurang ada

pengetahuan di AAA server gw)

sebenernya ada yang namanya 802.1X port-based authentication, tapi berhubung keterbatasan alat (server) untuk nyoba “efek” dari fitur ini…SKIP !!! haha

3. VLAN Access-list (VLAN Access-map)

gw ada pertanyaan, gimana cara PC1 agar ga bisa akses ke server…???

“

gw tau, pake ACL !!”

mo dipasang ACL di Router?!?! lah…

PC1 kan ga lewat ampe ke Router, ke switch doang kok …wong satu subnet kok ama PC0 dan Server

“

ohh…gw tau…pasang ACL nya di Switch (ngelirik judul diatas)”

wkwkw, yap..betool, saatnya balik ke real switch (packet tracer tutup…ga ada VLAN ACL/MAP soalnya)

klo diliat2…pola config nya mirip kek

route-map di router

Penjelasan:

- kita bikin akses list (extended ato engga itu tergantung kebutuhan)

- create vlan access-map [nama VLAN ACL/MAP-nya] [nomor urut]

- gw sendiri ga ngerti kenapa nomor urut mulainya dari 10…trus 20, 30 dst…don’t ask me

- akses list nya harus PERMIT yah..klo ga permit, ya ditolak duluan sebelum di proses di VLAN ACL…haha

- asosiasikan akses list yang kita buat ke VLAN ACL/MAP ini dengan cara match ip address [nomor ACL]

- klo match…”tindakan” apa yang akan diambil…mo di forward ato di drop

- baru de di “apply” ke switch nya dengan cara vlan filter [nama VLAN ACL/MAP] vlan-list [vlan2 mana aja]

- update…gw kelupaan satu hal…di VLAN ACL/MAP ini juga terdapat implicit deny (klo lo liat gambar diatas…di drop semua tuh…termasuk yang bukan host 10.1.1.3, hahaha)

dengan VLAN ACL/MAP ini bahkan

kita bisa juga filter dengan mac-address

contoh:

PC0 boleh ke Server (PC0 mac-address 00E0.B0B7.47A1, Server mac-address 0001.C7DA.A508)

Penjelasan & Kesimpulan:

- klo di ACL biasa kita create ACL = List & Rule, trus “pasang” (apply) di interface…in ato out

- nah, klo di VLAN ACL/MAP…List, Rule, dan Pasang nya punya definisi sendiri2

- dalam kasus ini kita create list…siapa aja yang boleh masuk ato keluar (contoh disini mac address)

- lalu kita buat rule untuk mac-address2 yang terdaftar di list ini tuh bisa ngapain aja

- karena gw pengen “aturan” (rule) nya PC0 aja yang boleh ke server, berarti action nya di forward…yang laen di drop, see picture above

- di apply/pasang de dengan vlan filter…(ini ibarat kek pasang ACL di interface…ACL uda dibuat, tapi ga dipasang ya sama aja boong)

alternatif dari VLAN ACL/MAP ini adalah kita bisa pake private-VLAN…tinggal pilih

=======================================================

4. DHCP Snooping

konfigurasi ini dimaksudkan untuk klo ada kasus kek dibawah ini

Router DHCP yang asli bertugas untuk provide IP ke “orang2 yang membutuhkan” (sedd…kek pengemis aja)

Router DHCP yang asli bertugas untuk provide IP ke “orang2 yang membutuhkan” (sedd…kek pengemis aja)

gimana klo gw ada DHCP server palsu yang kecolok ke Switch??

kan masih dapet IP dari DHCP Router yang Asli?!?

nah, sekarang gw matiin tu yang ASLI…otomatis itu device2 minta IP darimana ?!? dari DHCP Palsu donk?!?

anggeplah gw cabut colokannya dan gw ga bisa masukin DHCP palsu gw ke colokan DHCP yang asli karena uda kepasang port-security…

klo ip nya uda palsu semua…uda tinggal dimaenin deh gateway-nya…arahin traffic nya ke komputer kita…BERES !!

ini yang dinamakan DHCP Spoofing

solusinya?!? gampang…port2 yang ga digunain

di shutdown aja…wkwkkw

nah, klo ga di shutdown…ada fitur namanya

DHCP Snooping (bukan spoofing)untuk mencegah hal diatas terjadi

Penjelasan:

- enable dhcp snooping dengan ip dhcp snooping

- setelah konfig itu dimasukkan, otomatis semua port menjadi UNTRUSTED…alias ga dipercaya untuk nyebarin DHCP (kecuali di setting trusted)

- setting vlan2 mana aja yang mo di “snooping” dengan ip dhcp snooping vlan [nomor vlan]

- (optional) information option berguna untuk menjaga informasi yang berasal dari port itu…klo2 aja di forward request DHCP nya oleh switch, contohnya ip helper-address

- setting interface mana yang kita percayai untuk menyebarkan DHCP dengan cara ip dhcp snooping trust

- kita bisa setting limit DHCP request dari client (untuk mencegah kehabisan IP yang dikenal dengan DHCP Starvation Attack)

- cuma gw aga rancu…Cisco bilang sih config nya ip dhcp limit rate 50 (nge-limit ampe 50 request per detik)

- tapi pas gw konfig…malah BISA NYA

ip dhcp limit lease 50 (nge-limit DHCP ngasi IP ampe 50x ke sebuah interface/port)…mungkin yang gw konfig adalah yang terbaru kali yee, hahah

Verifikasinya…

show ip dhcp snooping, bisa ditambah dengan

[database | binding | statistic] untuk ngeliat DHCP database, ip-to-mac address binding, dan statistic nya

=====================================================

5. DAI (Dynamic ARP inspection)

DAI ini untuk mencegah

ARP poisoning

apa itu ARP Poisoning??

contoh (berdasar gambar diatas):

contoh (berdasar gambar diatas):

komputer A ga tau nih mac-address Router…tapi tau IP nya (10.1.1.1), nah…jadinya dia ngirim ARP Request ke switch tuh

disaat yang sama (ato sebelum komputer A kirim), komputer

B kirim ARP dia (yang uda di utak-atik) ke switch yang menyatakan bahwa

IP 10.1.1.1 itu mac-address nya pake B.B.B.B (mac-address komputer B

itu sendiri)

otomatis klo komputer A kirim data ke router, si switch

akan kirimnya ke komputer B (inget..Switch baca mac-address, bukan IP,

dan meng-asosiasikan itu mac-address dengan port2 dia…just try to

remember the MAC Table/CAM table)

begitu pula di router yang mo kirim data ke komputer A

“

kok bisa sih kirim ARP yang udah di utak-atik?!?”

bisa…banyak malah software nya, contohnya:

ethercap, dsniff, dll

ARP yang dikirim oleh komputer B disebut Unsolicited or

Gratuitous ARP (gampang nya: ARP yang tidak inginkan…arp haram…anak

haram !!, wkwk)

nahhh…DAI ini gunanya mencegah supaya hal ini tidak terjadi

emang ARP ga ada authentikasi nya yah??

emang ARP ga ada authentikasi nya yah??

ga ada…klo ada authentikasi nya jadi ga cepet lagi dong transfer2an

data…switch kan unggul nya itu dibandingkan router (Cuma lewat layer 2,

ga ke layer 3 alias pake IP…so ga ada lagi encapsulasi2 IP header yang

bisa bikin tambah lama)

Penjelasan:

- ENABLE IP DHCP SNOOPING DULU

,karena DAI ini juga pake metode DHCP juga…yaitu trust or untrusted (it works well too with DHCP snooping anyways)

- konfigurasinya mirip2 ama dhcp snooping…tinggal tambah ip arp inspection trust aja

======================================

6. IP Source Guard

langsung liat gambar aja dah…dijamin ngerti langsung, hahaha

Source : http://belajarcomputernetwork.com/tag/securing-vty-access/